每周安全速遞3?1 | 勒索軟件攻擊導(dǎo)致心理健康機構(gòu)超11萬人數(shù)據(jù)泄露

發(fā)布時間:2026-01-06

閱讀次數(shù): 311 次

本周熱點事件威脅情報

1、Clop勒索軟件利用漏洞攻擊CentreStack文件服務(wù)器

安全研究人員發(fā)現(xiàn),勒索軟件團(tuán)伙Clop正發(fā)起新一輪數(shù)據(jù)竊取勒索活動,其目標(biāo)是暴露在互聯(lián)網(wǎng)上的Gladinet CentreStack文件共享服務(wù)器。攻擊者正在掃描并利用該系統(tǒng)中一個安全漏洞進(jìn)行入侵。初步掃描數(shù)據(jù)顯示,全球至少有200多個IP地址運行著可能受影響的CentreStack服務(wù),使其面臨高風(fēng)險。Clop團(tuán)伙長期以Accellion、MOVEit等文件傳輸產(chǎn)品為攻擊目標(biāo),慣用手法是在入侵并竊取數(shù)據(jù)后,對受害機構(gòu)進(jìn)行雙重勒索。目前尚無關(guān)于具體利用漏洞的詳細(xì)信息,相關(guān)用戶需高度警惕并確保系統(tǒng)已更新至最新安全版本。

參考鏈接:

https://www.bleepingcomputer.com/news/security/clop-ransomware-targets-gladinet-centrestack-servers-for-extortion/?&web_view=true

參考鏈接:

https://www.bleepingcomputer.com/news/security/clop-ransomware-targets-gladinet-centrestack-servers-for-extortion/?&web_view=true

2、HardBit 4.0勒索軟件利用開放RDP與SMB服務(wù)入侵

安全研究人員發(fā)現(xiàn),活躍多年的HardBit勒索軟件已升級至4.0版本,其攻擊手法更具針對性。該團(tuán)伙主要通過對暴露在互聯(lián)網(wǎng)上的遠(yuǎn)程桌面協(xié)議和服務(wù)器消息塊服務(wù)進(jìn)行暴力破解,從而獲得網(wǎng)絡(luò)初始訪問權(quán)限。一旦入侵成功,攻擊者會利用一款名為Neshta作為投放器,來解密并部署HardBit勒索軟件本體。該惡意軟件會主動禁用Windows Defender的實時監(jiān)控、防篡改等核心功能以規(guī)避檢測,并通過注冊表實現(xiàn)持久化駐留。與許多實施雙重勒索的團(tuán)伙不同,HardBit目前僅專注于加密數(shù)據(jù)勒索。

參考鏈接:

https://cybersecuritynews.com/hardbit-4-0-ransomware-actors-attack-open-rdp/

參考鏈接:

https://cybersecuritynews.com/hardbit-4-0-ransomware-actors-attack-open-rdp/

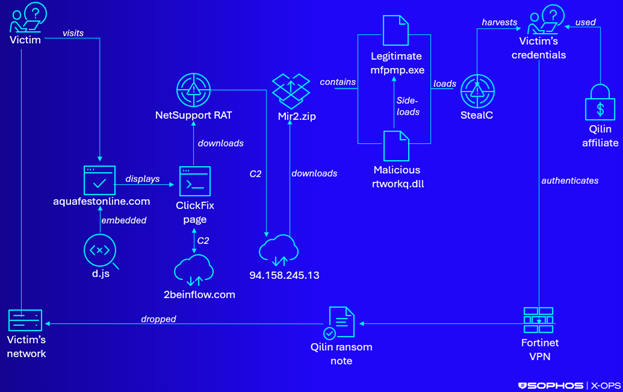

3、虛假驗證ClickFix成為Qilin勒索軟件攻擊入口

最新研究揭示,一種名為“ClickFix”的社交工程攻擊策略已演變?yōu)榇笠?guī)模勒索軟件入侵的起點。攻擊者利用合法但已被入侵的網(wǎng)站,植入惡意腳本,向訪客展示偽造的“人工驗證”頁面。誘使用戶點擊后,腳本會部署合法的遠(yuǎn)程管理工具NetSupport Manager作為后門,進(jìn)而下載信息竊取程序StealC V2。攻擊者利用竊取的憑證,通過Fortinet VPN設(shè)備侵入受害組織內(nèi)網(wǎng),最終部署了臭名昭著的Qilin勒索軟件。該團(tuán)伙在近兩年內(nèi)已造成超千名受害者,采用數(shù)據(jù)竊取與加密并行的雙重勒索模式。

參考鏈接:

https://securityonline.info/clickfix-trap-fake-human-verification-leads-to-qilin-ransomware-infection/?&web_view=true

4、Nefilim勒索軟件附屬成員認(rèn)罪

美國司法部宣布,一名烏克蘭公民Artem Aleksandrovych Stryzhak對其作為Nefilim勒索軟件附屬成員參與攻擊的指控表示認(rèn)罪。該被告人于2024年6月在西班牙被捕,后被引渡至美國。其作案模式典型,通過勒索軟件即服務(wù)平臺獲取攻擊工具,并針對年收入超過2億美元的美國、加拿大及澳大利亞公司實施攻擊,竊取數(shù)據(jù)后進(jìn)行加密勒索。法庭文件顯示,被告人在犯罪初期曾擔(dān)憂其使用的用戶名可能因“面板被聯(lián)邦調(diào)查局入侵”而暴露。其同案犯目前仍在逃并被高額懸賞通緝。

參考鏈接:

https://www.infosecurity-magazine.com/news/nefilim-ransomware-affiliate/?&web_view=true

參考鏈接:

https://www.infosecurity-magazine.com/news/nefilim-ransomware-affiliate/?&web_view=true

浙公網(wǎng)安備 33010502006954號

浙公網(wǎng)安備 33010502006954號